Impression реклама (оплата за показы)

В данной статье мы не будем рассматривать фрод при показе рекламных объявлений или баннеров (модель CPM или cost per mille, оплата за показы) по двум причинам:

1. Для эффективного выявления отсутствия реальных показов объявлений (pixel stuffing, ad stacking и другие виды фрода) необходимо устанавливать инструменты мониторинга на ресурсе, на котором происходит показ рекламы. Это позволит проверить, что баннер или объявление действительно находится на видимой части экрана (например, с помощью Intersection Observer API), посчитать размер показываемого баннера (выявить pixel stuffing) и в целом понимать, что происходит на экране пользователя.

Для этого нужно либо при размещении объявления или баннера устанавливать дополнительный код, что не всегда подходит паблишеру. Либо использовать внешний мониторинг, который будет регулярно проверять сайты на корректность размещения рекламы. Но в случае с внешним мониторингом нужно знать адреса страниц, которые будут проверяться, а также учитывать возможность разного отображения объявлений для проверяющего и для обычных пользователей. Поэтому перевод точки оценки риска с сервера рекламодателя на площадку, на которой размещается реклама, будет сопровождаться дополнительными сложностями и будет не всегда финансово оправдан и технически возможен.

2. Любые манипуляции с показами прямо влияют на клики по рекламе (и конверсии). Если реального показа баннера нет, то не будет и переходов реальных пользователей. Все это достаточно просто понять по CTR (click through rate, % кликов по объявлению по отношению к показам объявления) без дополнительных технических инструментов, и отключить показы на такой площадке.

Performance реклама (оплата за действия, CPA)

Более сложный в реализации и в обнаружении — фрод в performance размещениях, в которых рекламодателю требуется от пользователя совершение целевого действия (совершение покупки, установка приложения), а не только клик по объявлению. Такой формат называется CPA (cost per action), при котором рекламодатель платит только за количество целевых действий, независимо от количества кликов (переходов по модели CPC или cost per click).

Целевые действия могут быть разных типов, поэтому для описания рекламной кампании выделяют несколько терминов:

CPL — Cost per Lead, оплата происходит за пользователей, которые оставили свои контактные данные на сайте рекламодателя. Это может быть простой email (например, для расширения базы почтовой рассылки) или более сложные формы с указанием личной информации о пользователе и, обязательно, контактов для связи с ним.

CPS — Cost per Sale, рекламодатель оплачивает тех пользователей, которые совершили покупку на его площадке. Часто оплата составляет % от суммы покупки.

CPI — Cost per Install, оплачивается каждая установка программы или мобильного приложения, которое продвигает рекламодатель.

Как становится понятно, здесь есть широкое поле для манипуляций со стороны паблишера (который привлекает пользователей на сайт рекламодателя). Начиная от менее опасных для рекламодателя (например, просьба к посетителям сайта кликать по рекламе и совершать целевое действие) и до прямого мошенничества с использованием специальных программ для автоматической накрутки целевых действий (ботов) или с привлечением реальных людей за плату для совершения целевого действия. При этом такие люди не заинтересованы в продвигаемом товаре или услуге и не принесут прибыли рекламодателю.

Куки стаффинг (cookie stuffing)

О проблеме куки стаффинга пишут давно, но на сегодняшний день она практически ушла в прошлое. Простыми словами, возможность подмены cookie на сторонних ресурсах существовала из-за общего браузерного хранилища, при котором куки для одного сайта можно было установить с другого сайта. В последнее время браузеры стали запрещать такое поведение, так что куки, установленные для вашего сайта на стороннем сайте не будут использоваться при обращении к вашему сайту напрямую, то есть общее хранилище теперь разделено.

Другими словами, на современных браузерах вы не можете на сайте А установить куки, которые будут использоваться, когда в браузере откроется сайт Б. В Firefox и Safari это уже реализовано, в Chrome (и, вероятно, браузерах на его основе: Edge, Opera, Yandex Browser) это планируется сделать в следующем году.

Остается возможность cookie stuffing при использовании вредоносных расширений, но масштабы таких атак и сложность реализации (мошенник должен убедить пользователя установить свое браузерное расширение) значительно снижают их распространенность.

Роботы (боты)

Использование специальных программ-роботов (или ботов) — самый распространенный способ обмана рекламодателей. Он позволяет легко и практически неограниченно масштабировать объем фрод трафика, таким образом увеличивая прибыль мошенников.

Под ботами мы понимаем любые средства автоматизации, которые воспроизводят действия обычных пользователей, в том числе целевое действие в CPA-рекламе, за которое платит рекламодатель. Боты могут быть различной степени сложности.

Простые боты только отправляют запросы (результат клика по ссылке, сформированные данные заполненной формы обратной связи и другие). Антифрод системе достаточно просто определить такой вид фрода, потому что кроме отправляемых запросов такие боты не создают никакой другой активности, которая бывает при обычном просмотре сайтов: загрузка картинок, движения мыши, нажатия на клавиши, клики.

Более сложные боты полностью или частично имитируют активность обычного пользователя и их выявление — это более сложная задача. Обычно для детекта такого типа фрода используются технические и поведенческие отличия автоматизированных действий от активности обычных пользователей. Например, робот может кликнуть по объявлению, которое находится за границами видимой области экрана, но человек так сделать не сможет. Для реализации фрода с помощью продвинутых ботов часто используются эмуляторы, о который пойдет речь в следующем разделе.

Эмуляторы

Эмуляторы представляют собой обычные браузеры (такие как Chrome, Firefox), но модифицированные таким образом, чтобы их технические характеристики можно было изменять, причем делать это автоматически и с большим количеством экземпляров браузера для масштабирования трафика, поступающего на CPA объявление.

В этому случае антифрод система также ищет отличия эмулятора от обычного браузера, поскольку техническая модификация и автоматизация оставляют свои следы. Например, при запуске Chrome браузера с использованием автоматизации в нем становится доступно свойство navigator.webdriver, которого нет при обычном использовании браузера. Это свойство возможно скрыть, но существуют менее заметные отличия, по которым антифрод система способна выявить мошенников среди кликов по рекламному объявлению.

Прокси

Прокси используются при клик фроде для создания у рекламодателя впечатления, что все просмотры рекламы и целевые действия идут с разных IP адресов, а значит, с разных устройств. Действительно, оставлять с одного IP адреса десятки и сотни лидов (в CPL модели) или устанавливать мобильные приложения (CPI модель) было бы очень подозрительно.

Основная сложность для мошенника заключается в способах получения большого количества разных IP адресов, через которые он может совершать целевые действия. Прокси для клик фрода могут быть получены несколькими способами:

1. Аренда IP адресов у датацентров или облачных провайдеров. Основной минус заключается в том, что принадлежность IP адреса хостингу легко определить, а обычные пользователи не пользуются такими адресами.

2. Покупка прокси в специальных сервисах. Такие компании могут продавать доступы к большому количеству IP адресов, в том числе принадлежащих обычным интернет-провайдерам (не хостингам). Часто прокси создается с помощью вредоносного программного обеспечения, обманом загруженного на устройства ничего не подозревающих пользователей. В этом случае определение использования прокси становится сложнее, но злоумышленник будет ограничен количеством доступных IP, в том числе по их принадлежности к определенной стране. Обычно рекламные объявления рассчитаны только на определенную страну (или даже город), поэтому после фильтрации доступных прокси по геолокации их останется не очень много.

3. Использование прокси на основе устройств, имеющих интернет подключение через мобильного оператора связи. По-другому их называют: мобильные прокси. Мошенник может приобрести большое количество сим-карт, модемов и использовать каждый модем как прокси. Причем для получения нового IP адреса достаточно перезагрузить такой модем. Этот вид прокси сложнее всего выявить с помощью антифрод системы.

Единственным общим признаком будет принадлежность к определенному мобильному оператору, но мошенник может использовать сим карты разных операторов. По этой причине IP адреса мобильных операторов часто бывают внесены в черные списки как рассылающие спам или несущие вредоносную активность. Самым известным примером такого списка является SpamHaus. Но рекламодатель не может просто блокировать пользователей при использовании ими IP адресов, добавленных в черные списки, потому что такими адресами пользуются и обычные абоненты мобильных операторов. Поэтому в таком случае используют другие способы определения прокси в подключении, например, с помощью замера сетевой задержки в запросах.

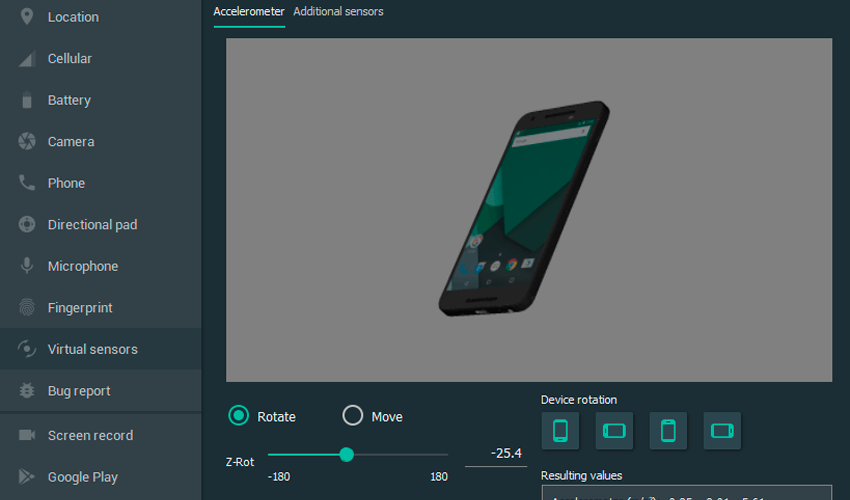

Эмуляторы для инсталлов мобильных приложений

В модели CPI (Cost per Install) рекламодатель оплачивает каждую установку своего приложения. Поэтому мошенник может имитировать установки на специальном программном обеспечении (эмуляторах), которые похожи на смартфоны, но по сути являются их виртуальными образами. Это позволяет мошеннику отчитываться об успешной установке приложения и получать оплату. Но поскольку приложение не установлено на реальном смартфоне, то не будет и дальнейшей активности и использования этого приложения (например, совершения заказов в приложении интернет-магазина или внутриигровых покупок, если это игровое приложение).

Хорошая новость в том, что изнутри эмуляторы значительно отличаются от обычных смартфонов. Поэтому для защиты мобильных приложений разработчики приложения встраивают в приложение код (часто в виде Mobile SDK от сторонней компании), который собирает информацию об устройстве и проверяет, является ли девайс похожим на реальный смартфон или присутствуют признаки эмуляции. Если признаки эмулятора выявлены, то такая установка приложения будет отмечена как мошенническая и выплата рекламодателем за нее произведена не будет.

Device Farms

Для повышения своих доходов мошенники ищут способы масштабировать фрод активность при работе с рекламными CPA-кампаниями. Альтернативой созданию программных эмуляторов (о которых рассказано в предыдущем пункте) стало создание device farms (дословно: фермы устройств). Суть заключается в приобретении (или аренде) мошенником большого количества смартфонов, их объединение в общую сеть (для удобного управления десятками и сотнями устройств) и массовом совершении целевых действий. Это могут быть инсталлы (установки) приложений рекламодателя, клики по рекламе и любые другие действия.

Для выявления device farms используется поиск похожих устройств по отпечатку (device fingerprint) для случаев, когда мошенник использует девайсы одной модели. В некоторых случаях можно оценить близость устройств по геолокации: если десятки устройств одновременно устанавливают приложение рекламодателя и одновременно все они находятся в радиусе ста метров, это может быть признаком использования фермы.

Мотивированный трафик

Если рекламодатель платит за одно целевое действие в своей CPA-рекламе 2 рубля, а вы можете найти человека, который выполнит это действие за 1 рубль (вы ему платите и таким образом мотивируете его выполнить действие, получается мотивированный трафик), то возникает разница в 1 рубль, которую может заработать недобросовестный арбитражник. Строго говоря, использование мотивированного трафика — это не совсем мошенничество, скорее вариант арбитража. Но в отличии от классического арбитража, в котором привлекаемый пользователь совершает реальную покупку, а посредник только зарабатывает на разнице комиссии за покупку и стоимости привлечения покупателя, в случае мотивации пользователя на совершение целевого действия рекламодатель не получает заинтересованного в своем продукте клиента.

Для выявления такого вида CPA-фрода лучше всего подходит анализ поведения пользователя при выполнении целевого действия. Насколько он быстро вводит свои данные, переходил ли он по объявлению раньше с этого же устройства, насколько хорошо он знаком с интерфейсом и процессом выполнения целевого действия. Помимо антифрод системы также следует использовать анализ конверсии заявок в продажи. Если заявок много, но реальных покупок они не совершают, вероятно, для привлечения пользователей на сайт рекламодателя использовалась дополнительная мотивация.

Почему важно анализировать всю сессию, а не только начальный клик по рекламе

Теперь, когда вы прочитали эту статью, должно стать понятно, почему анализ всего пути пользователя до и после целевого действия (оформления заказа, установки приложения, заполнения контактных данных при генерации лидов) позволяет лучше оценить риски и возможность фрода, чем только анализ начального клика по объявлению.

Более глубокий взгляд на активность пользователя позволяет оценить его поведение, проверить устройство на признаки эмуляции, проанализировать device fingerprint, выявить прокси в соединении и определить наличие использования сложных ботов при выполнении целевых действий в CPA-рекламе.

Эту задачу решают специальные продукты для предотвращения мошенничества — системы сессионного антифрода. Компания Web Antifraud разрабатывает такую систему и предоставляет к ней бесплатный демонстрационный доступ для новых клиентов. Если вы представитель рекламного агентства, CPA-сети или хотите оценить качество получаемого рекламного трафика, напишите нам и мы поможем решить вашу задачу.